La dura vita di un recensore e di Destiny 2

Moltissimi giochi hanno subìto lanci disastrosi per poi essere scartati pochissimo tempo dopo, sono stati abbandonati per lunghi mesi fino ad avere improvvisamente un boom di vendite, diventando quasi virali. Ma ne esistono altrettanti che hanno visto avverarsi un meccanismo inverso, vendendo parecchie copie al lancio, per essere abbandonati dopo aver deluso la maggioranza dei giocatori. Ottimi esempi sono sicuramente Tom Clancy’s Rainbow Six Siege, The Division, Destiny, Watch Dogs e moltissimi altri titoli, tutti accomunati da un lancio accompagnato da un fortissimo hype da parte degli utenti ma che poi si sono rivelati disastrosi o deludenti.

Il feedback negativo dei giocatori, nel caso di Rainbow Six per esempio, ha acceso una lampadina in casa Ubisoft, che ha subito contattato dei player professionisti e competenti che, lavorando in team, hanno evidenziato tutte quelle problematiche che, secondo loro, affliggevano il gioco. Una simile mossa ha dato nuova vita a R6S, che è riuscito, durante l’inizio del 2017, a vendere moltissime copie e vive tuttora con la pubblicazione di diversi bundle e aggiornamenti gratuiti.

Il caso non si è ripetuto con un titolo che mi sta particolarmente a cuore, e che dopo l’iniziale boom, ha visto decrescere l’interesse nei suoi confronti, lasciando poche speranze su una sua eventuale risalita: Destiny 2.

In molti, dai più noti redattori delle grandi testate videoludiche ai più piccoli e meno noti, hanno dibattuto riguardo la scelta di recensire un gioco pochi giorni dopo la pubblicazione o se attendere qualche settimana in più per non incorrere nel rischio di non approfondire alcuni aspetti fondamentali, e compiere dunque una buona analisi. Le grandi testate tendono sempre più a pubblicare le recensioni di titoli più importanti e famosi al day one, o comunque pochi giorni dopo, ma c’è chi sostiene – e fra questi ci includiamo noi di GameCompass, che sposiamo dall’inizio del nostro percorso la filosofia dello Slow Journalism – la necessità di prendersi il tempo adeguato per riuscire a fare una disamina più articolata e approfondita di un gioco.

Un simile dibattito riguarda molto da vicino titoli come Destiny 2, recensito su queste pagine poco dopo l’uscita – seppur dopo altre testate di settore – non facendo completamente caso a problemi, anche abbastanza gravi, che sono presenti tuttora all’interno del gioco.

Questo articolo può essere considerato in parte una rettifica postuma della recensione, andando in parallelo a una community intenta tutt’oggi a segnalare le problematiche che affliggono l’ultimo titolo di casa Bungie, ma difficilissime da notare durante la concitata fase di recensione.

Questo non significa “non fidatevi di ciò che scriviamo”, ma serve a segnalare come, a volte, l’analisi di videogiochi complessi non venga adeguatamente approfondita per mancanza di tempo, in un mondo estremamente competitivo come quello dell’editoria.

Destiny 2 è un gioco che a primo acchito sembra davvero ben strutturato e degno erede del primo Destiny, ma che dopo pochi mesi dall’uscita si è rivelato abbastanza noioso e poco convincente per i fan.

Il primo capitolo della saga non ha avuto inizialmente un grande successo, ma pian piano, con i vari aggiornamenti ed espansioni, ha ricevuto una spinta tale da arrivare a essere considerato uno dei migliori FPS degli ultimi anni. Il titolo di Bungie è riuscito a raggruppare una vastissima community in tutto il mondo, accogliendo nuovi player e facendo ritornare chi l’aveva mestamente abbandonato. Per sfortuna, Destiny 2, ha avuto un “destino” molto simile a quello del suo predecessore, ma per vari versi ben peggiore: la maggior parte della community, formatasi già durante il ciclo di vita del primo capitolo, è rimasta molto delusa e – come il sottoscritto – amareggiata dopo aver giocato praticamente per due mesi intensivi.

Destiny 2 presenta parecchi problemi che, all’occhio di un neofita, possono sembrare semplici scelte tecniche, ma per chi ha già molta familiarità con il mondo di gioco e con le scelte di Bungie, risultano in maniera più lampante il frutto di una cattiva gestione delle meccaniche del gameplay.

Si potrebbe partire parlando del drop rate, una feature parecchio equilibrata nel precedente capitolo, che è riuscita ad aumentare di parecchio le ore di gioco, con la possibilità di trovare l’arma con i perk giusti e con le giuste caratteristiche, versatile sia in PvE che in PvP, oppure un materiale/arma di grande rarità. Una simile meccanica in Destiny 2 è stata completamente cancellata: le armi sono facilmente ottenibili dopo qualsiasi attività e hanno un set di abilità programmato, quindi non si possono trovare più armi differenti. A detta di Bungie questo doveva servire per equilibrare il lato PvP, creando un gunplay meno sbilanciato, ma così non è stato. Il drop rate è aumentato esponenzialmente a ogni partita, come in “Crogiolo” o in ogni attività PvE, in cui si riceve sempre un cospicuo bottino, rendendo le partite PvP sì più bilanciate, ma troppo monotone e soprattutto poco competitive, vista la presenza delle stesse identiche armi, con lo stesso identico roll.

Altra modalità bistrattata è stata “Cala la Notte“, una delle attività più difficili e riuscite di Destiny, ma resa inutile da questo ultimo capitolo (anche se, a essere onesti, la sua decadenza era iniziata durante l’ultimo periodo di vita di Destiny). I drop ottenuti nei “Cala la Notte” sono praticamente sempre gli stessi e la possibilità di trovare un’arma esotica è quasi pari a zero; scelta davvero infelice perché, dopo svariati minuti o addirittura ore passate a provare a completare questa modalità, resa più difficile da buffer e malus per aumentare la sfida, il drop ottenuto non riesce a ricompensare le nostre fatiche e, in molti casi, frustra il giocatore fino a disinteressarlo alla modalità per farmare. Molti scelgono di virare verso il “Crogiolo” o altre attività, meno difficili e sicuramente più redditizie.

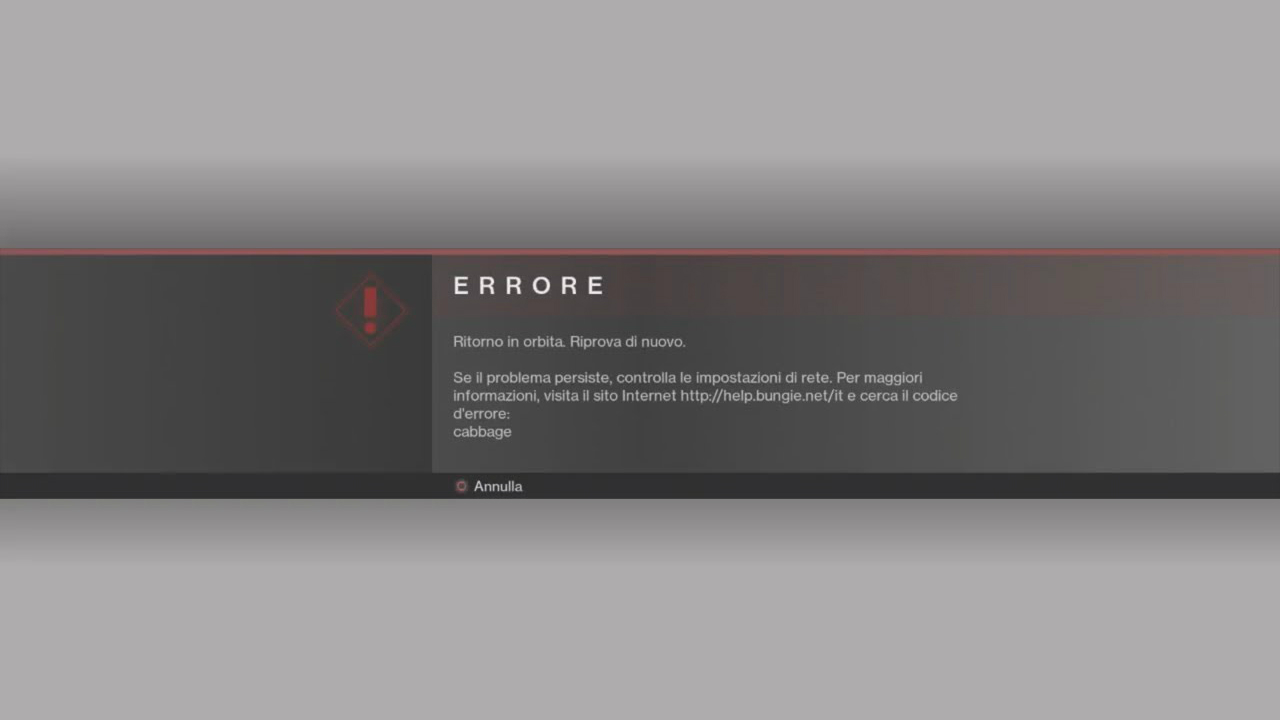

Dulcis in fundo, il problema che ha fatto impazzire letteralmente l’intera nazione italiana: l’infrastruttura online, il network. Proprio così, un gioco che basa tutto il proprio gameplay sul comparto online ha avuto problemi di questo, più precisamente ha sofferto di una mancanza di compatibilità. Dopo che Bungie ha aperto le porte della closed beta, sia su PC che su console, molti utenti, soprattutto italiani, hanno riscontrato un problema specifico, un codice d’errore che ha terrorizzato mezza utenza: il codice Cabbage.

Un’incompatibilità tra i modem Technicolor e i server di Bungie, ha creato non pochi problemi al D1 (non ancora risolto), che ha costretto tutta l’utenza a impostare il tipo NAT 1 o, addirittura, cambiare modem, una decisione abbastanza drastica per un videogioco.

Fortunatamente però, questi problemi, principalmente l’ultimo elencato, sono stati presi in considerazione dalla stessa Bungie che sta cercando, con i vari aggiornamenti futuri, di sistemare o quantomeno arginare le problematiche. Infatti è già stato annunciato un nuovo grande update che porrà fine alla maggior parte degli errori e complicazioni vari. Sperando che con il nuovo DLC, in uscita per il prossimo Maggio, Destiny 2 possa risollevarsi e riesca a riottenere la gloria e l’utenza che non ha ancora avuto, rimane ancora un problema: quanto tempo occorre davvero per recensire un titolo in un’epoca come quella che stiamo vivendo? Ed è il caso di pensare, in certi casi, a dei “richiami” alla recensione, degli update che fotografino lo stato dell’arte in parallelo all’andamento dei videogame nel medio periodo e ai loro cambiamenti in presenza di update sostanziosi?

Interrogativi da tener presenti se si vuole un giornalismo videoludico sempre migliore.